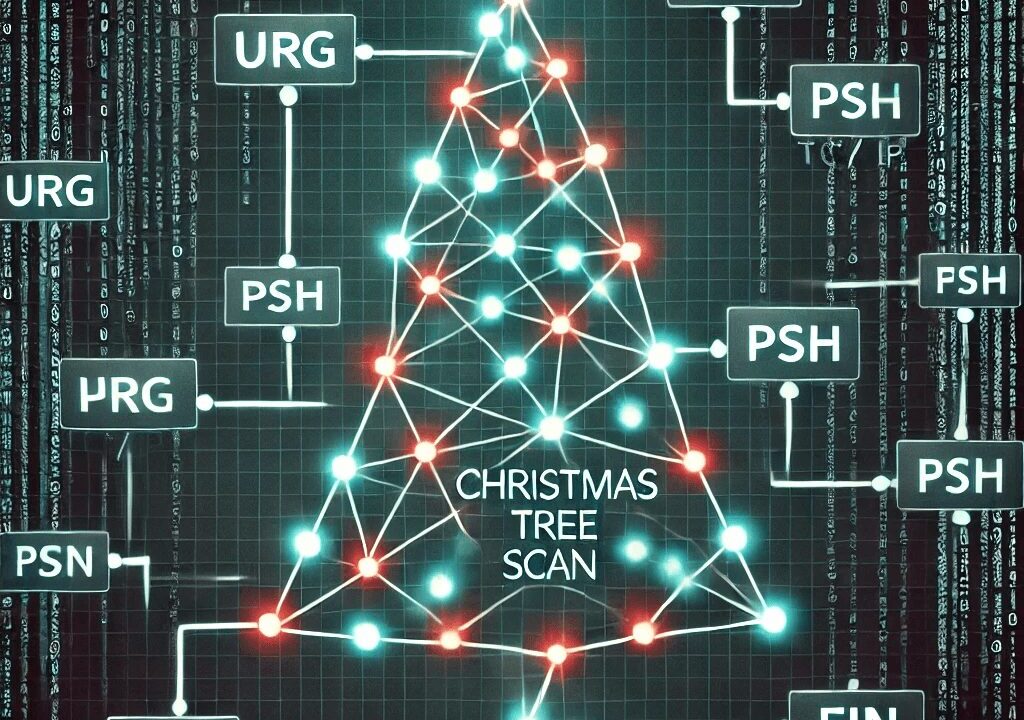

クリスマスツリースキャンとは?

クリスマスツリースキャンは、

サイバー攻撃の一種で、

ネットワークの脆弱性を調べるための

「ポートスキャン」技術の一つです。

攻撃者はこのスキャンを使って、

ネットワーク上のどのポートが開いているかを確認し、

そこからシステムに侵入できるかどうかを探ります。

この方法はTCP/IPプロトコルの特性を悪用して行われ、

特定のパケットに複数のフラグ(URG、PSH、FIN)が

設定されていることから

「クリスマスツリースキャン」と呼ばれています。

クリスマスツリースキャンは、

ファイアウォールや侵入検知システム(IDS)を

回避しながら、ターゲットのネットワークを

調査するための手法です。

通常のトラフィックの中に隠れて

不正なパケットを送信するため、

検出が難しく、非常に危険な攻撃方法として知られています。

なんでクリスマス?

クリスマスツリースキャンという名前の由来は、

TCP/IPパケット内の特定のフラグがすべて「点灯」している様子が、

まるでクリスマスツリーの電飾のように見えることから名付けられました。

具体的には、

TCPヘッダ内のURG、PSH、FINの3つのフラグが

すべてセットされている状態を指します。

通常、

TCP通信ではこれらのフラグは必要に応じて一部しか使われませんが、

クリスマスツリースキャンでは意図的にこれらのフラグをすべてオンにします。

これがサーバやネットワーク機器にとって「異常な状態」であるため、

通常とは異なる反応を引き出し、それを基に攻撃者がシステムの状態を判断します。

なんでこれが攻撃になるの?

クリスマスツリースキャンが攻撃として機能する理由は、

システムが異常なパケットに対してどう反応するかを確認することによって、

ネットワークやデバイスの脆弱性を探ることができるためです。

通常の通信では発生しない特殊なフラグの組み合わせが送られることで、

応答が異なるシステムやポートを攻撃者が見極められるのです。

例えば、

応答のないポートは閉じている、

応答があるポートは開いているという情報を基に、

攻撃者はどのポートが侵入に利用できるかを特定します。

このようにして得られた情報を元に、

攻撃者は次の段階で実際の侵入を試みるため、

クリスマスツリースキャンは攻撃の「準備段階」に使われることが多いのです。

また、

クリスマスツリースキャンは

通常のスキャンよりも検出が難しいため、

侵入検知システム(IDS)やファイアウォールの警告を

回避しやすいという利点があります。

結果として、

ネットワーク管理者が気づかないうちに

攻撃者に情報を与えてしまうリスクが高くなるため、

特に危険な攻撃手法とされています。

ポートスキャンとは

ポートスキャンとは、

コンピュータネットワーク上の

特定のデバイスがどの通信ポートを

開いているかを調べる技術です。

ポートは、

ネットワーク通信が行われる「入口」とも言えるもので、

サーバやデバイスが特定のサービス

(例:ウェブサイト、メール、データベース)を

提供するために使用します。

攻撃者は、

このポートスキャンを使って、

どのポートが開いているか、

つまりどのサービスが稼働しているかを調べます。

これにより、

攻撃の足がかりとして利用できる

脆弱なサービスを見つけることができるのです。

ポートスキャンの例

例えば、

あなたが一軒家に住んでいて、

家中のドアや窓がどこか開いているかを

調べるようなものです。

攻撃者にとって、

ポートスキャンはその「窓」や「ドア」が

開いているかどうかを確認する行為にあたります。

開いているポートが見つかると、

それを通じて不正なアクセスが試みられる危険性が高まります。

ポートスキャンの種類

ポートスキャンには、

さまざまな手法があります。

それぞれが異なる目的や状況に応じて使用され、

検出されにくい方法や高速にスキャンできる手法などが存在します。

ここでは、

主なポートスキャンの種類をいくつか紹介します。

TCPスキャン

TCPスキャンは、

最も基本的なポートスキャンの方法です。

攻撃者は、TCPプロトコルを使って

「ハンドシェイク」と呼ばれる通信の初期段階を開始し、

ターゲットのポートが応答するかどうかを確認します。

応答があればポートが開いていることを意味し、

応答がなければ閉じていると判断します。

SYNスキャン

SYNスキャンは、

TCPスキャンの一種で、

ハンドシェイクの一部のみを行います。

通信を完了させずに中途で終えるため、

より速く、かつターゲット側に検知されにくいという特徴があります。

セキュリティシステムを回避しながら、

攻撃の準備段階として使われることが多い手法です。

FINスキャン

FINスキャンは、

ターゲットにTCP通信の終了を示すFINフラグを送ります。

本来は通信が終了したときに使われる信号ですが、

攻撃者はこれを異常なタイミングで送り、

応答の有無でポートが開いているかどうかを調べます。

セキュリティ機器によっては、

この異常な通信を見逃すことがあるため、

検出されにくい手法です。

UDPスキャン

UDPスキャンは、

TCPではなくUDPという

別の通信プロトコルを使ってスキャンを行います。

UDPはコネクションレス通信のため、

応答がない場合はポートが開いていると推測します。

このスキャンは、

特にUDPを使うDNSや

DHCPといったサービスを狙った攻撃に使われます。

ポートスキャンをもとにした攻撃

ポートスキャン自体は直接的な攻撃ではありませんが、

攻撃の「準備段階」として広く利用されています。

ポートスキャンを通じて、

攻撃者はシステムの脆弱性を探し、

それに基づいて次の攻撃を計画します。

脆弱なポートを利用した侵入

攻撃者がポートスキャンで

特定のサービスが動作しているポートを発見した場合、

そのサービスに脆弱性があれば、

それを利用してシステムに侵入する可能性があります。

例えば、

古いバージョンのソフトウェアが

動作しているポートを見つけた場合、

そのソフトウェアに既知のセキュリティホールが

あると攻撃が成功しやすくなります。

情報漏えい

ポートスキャンを通じて

ネットワークやサーバに関する情報が漏れると、

攻撃者はその情報を基にさらに高度な攻撃を行います。

これにより、

機密情報や個人データが漏洩するリスクが高まります。

マルウェアの配布

開いているポートを通じて

攻撃者がマルウェアを送り込み、

システム全体を感染させることもあります。

マルウェア感染後、

システムが乗っ取られたり、

ネットワークが完全に麻痺してしまう可能性があります。

DDoS攻撃の準備

ポートスキャンによって、

特定のサーバやサービスが使用しているポートを把握した後、

その情報を使って分散型サービス拒否(DDoS)攻撃を仕掛けることができます。

大量のトラフィックを送ることで、

ターゲットシステムを停止させる攻撃です。

ポートスキャンを検知し対策する方法

ポートスキャンは

攻撃の準備段階として利用されるため、

ネットワーク管理者にとっては

早期に検知し対策することが非常に重要です。

ここでは、

ポートスキャンを検知するための具体的な方法と、

それに対する対策を紹介します。

サーバを最新の状態にしておく

セキュリティ対策の基本は、

システムやソフトウェアを常に最新の状態に保つことです。

ソフトウェアやオペレーティングシステムには、

定期的にセキュリティパッチが提供されます。

これを適用しないと、

既知の脆弱性を狙った攻撃にさらされる危険性が高まります。

ポートスキャンで見つかった脆弱なポートを

介して攻撃されるリスクを減らすためにも、

アップデートを欠かさないことが重要です。

ファイアウォールのログを確認

ファイアウォールは、

ネットワークの通信を監視し、

不正なアクセスを遮断する役割を持っています。

ポートスキャンのような不審なアクセスがあった場合、

その痕跡はファイアウォールのログに残ります。

定期的にログを確認し、

不審な活動がないかチェックすることで、

早期に対策を講じることができます。

WAFで通信を遮断可能

Webアプリケーションファイアウォール(WAF)は、

特にWebアプリケーションをターゲットとした攻撃に効果的な防御手段です。

ポートスキャンによる攻撃が確認された場合、

WAFを導入して特定の通信をブロックすることで、

攻撃を未然に防ぐことが可能です。

ネットワーク型IDS・IPSでポートスキャンを検知

侵入検知システム(IDS)や侵入防止システム(IPS)は、

ネットワークトラフィックを監視し、

不審な挙動をリアルタイムで検知・防止するためのシステムです。

ポートスキャンは、

その特徴的な通信パターンから

IDS/IPSによって検知されやすい攻撃の一つです。

IDS・IPSの選び方

IDS/IPSは、

サイバー攻撃の脅威を検知し、

ネットワークを守るための重要なツールですが、

導入にはいくつかのポイントを押さえておく必要があります。

ここでは、

IDS/IPSを選ぶ際の主なポイントを紹介します。

検出したい脅威に対応しているか

IDS/IPSの選定において、

まず確認すべきはその製品が

自社のネットワークに潜む脅威を的確に検知できるかどうかです。

製品によっては、

特定の攻撃パターンや脅威に特化したものがあるため、

自社のネットワーク環境やセキュリティリスクに

合ったものを選ぶことが重要です。

サポート体制が充実しているか

セキュリティ機器は、

導入後も定期的なメンテナンスや

トラブルシューティングが必要です。

特にセキュリティ関連の問題は

迅速な対応が求められるため、

メーカーのサポート体制が

整っているかどうかを確認しておくことが重要です。

24時間対応のサポートや、

緊急時に迅速に対応できるサポートサービスがあると安心です。

まとめ:ポートスキャンを理解してIDS・IPS導入など対策をしよう

クリスマスツリースキャンなどのポートスキャンは、

サイバー攻撃の最初のステップとなることが多く、

適切に検知し対策を講じることで、

重大な被害を防ぐことができます。

ファイアウォールのログ確認やWAFの導入、

そしてIDS/IPSの利用によって、

ネットワークセキュリティを強化することが可能です。

IDS/IPSを導入する際は、

脅威に対応できる検出機能やサポート体制の充実度を考慮し、

自社のネットワーク環境に最適なものを選びましょう。

これにより、

ポートスキャンなどのサイバー攻撃を防ぎ、

強固なセキュリティを実現できます。

セキュリティ対策は常に進化しており、

ポートスキャンもその一部です。

今後の脅威にも対応できるよう、

定期的な見直しと対策の強化を心がけましょう。